Zeszyt do informatyki

niedziela, 3 kwietnia 2022

poniedziałek, 24 stycznia 2022

Bazy danych

1. Definicja bazy danych

Baza danych to zorganizowany zbiór usystematyzowanych informacji, czyli danych, zwykle przechowywany w systemie komputerowym. Bazą danych steruje zwykle system zarządzania bazami danych, czyli DBMS.

2. Typy baz danych

- relacyjne.

- obiektowe.

- relacyjno-obiektowe.

- strumieniowe.

- temporalne.

- nierelacyjne (NoSQL)

3. Język SQL

SQL (Structured Query Language) – to język zapytań wykorzystywany w praktycznie każdej relacyjnej bazie danych. Za pomocą języka SQL można wykonywać operację na bazie danych takie jak pobieranie informacji, wstawianie danych do tabel, modyfikowanie rekordów, czy po prostu tworzenie struktury bazy danych.

4. Różnica między bazą danych a arkuszem kalkulacyjnym

Zarówno bazy danych jak i arkusze kalkulacyjne oferują wygodny sposób przechowywania informacji. Podstawowe różnice między nimi to sposób przechowywania danych i ich przetwarzania oraz ilość przechowywanych danych.

5. Database Management System (DBMS) - systemy zarządzania bazami danych

Są przystosowane do obsługi bardzo dużych zbiorów danych i zapewniają możliwość zarządzania złożonymi strukturami. Wykorzystywane są głównie do obsługi relacyjnych baz danych, które od lat 80. są ich dominującym rodzajem baz danych.

Najważniejsze cechy systemów zarządzania bazami danych to:

- współbieżny dostęp dla wielu użytkowników,

- optymalizacja dostępu poprzez jak najszybsze dostarczenie danych użytkownikowi,

- ochrona danych przed niepowołanych dostępem,

- możliwość odtworzenia bazy danych po awarii,

- niezależność danych od aplikacji,

- fizyczna struktura danych oparta na jednym logicznym modelu danych,

- uwzględnienie standardu języka zapytań,

- rozdział modelu fizycznego od modelu logicznego,

- automatyczna obsługa spójności bazy danych,

- ograniczenie redundancji danych.

6. Typowe zastosowania baz danych - przykłady

- Obsługa wpłat i wypłat w banku.

- Rezerwacja biletów lotniczych.

- Przeglądanie katalogu bibliotek UW w internecie.

- Zakupy w supermarkecie.

- Kartoteki pracowników (kadry i płace).

- Księgowość

poniedziałek, 11 października 2021

wtorek, 13 kwietnia 2021

Zadanie excel

https://lozywiecpl-my.sharepoint.com/:x:/g/personal/2019d_aleksandrachowaniec_lo-zywiec_pl/EQKsTmCn_9FBv0eKSIaUU8IBpDjQOtxwj1ADd9LfxQyxEQ?e=OgxdVB

wtorek, 23 lutego 2021

Najwybitniejsi polscy informatycy

1. Jan Łukasiewicz

Stworzył on notację polską,

sposób zapisu wyrażeń logicznych (a później arytmetycznych), podający najpierw operator, a potem operandy. Notacja ta pozwala na łatwiejsze przeprowadzanie operacji na formułach o znacznej długości.

2. Stanisław Leśniewski

Twórca najsłynniejszego zapisu w językach informatycznych (i++). Zamiast przy konstruowaniu pętli podstawowej konstrukcji w programowaniu informatycznym pisać : i = i + 1, piszemy i++ , i ten zapis przyspieszył wielokrotnie prace komputera a przede wszystkim prace tzw. jądra systemu operacyjnego.

3. Marian Rejewski

Złamał szyfr Enigmy, najważniejszej maszyny szyfrującej używanej przez hitlerowskie Niemcy.

4. Stanisław Ulam

Ulam był twórcą pierwszych metod numerycznych, np. metody Monte Carlo. Był też jednym z pierwszych naukowców, którzy wykorzystywali w swych pracach komputery.

wtorek, 9 lutego 2021

Ciąg Fibonacciego

Pierwsze wyrazy ciągu uzyskuje się poprzez zsumowanie dwóch poprzednich, czyli:

0 + 1 = 1

1 + 1 = 2

1 + 2 = 3

2 + 3 = 5

3 + 5 = 8

5 + 8 = 13

8 + 13 = 21

13 + 21 = 34

21 + 34 = 55

34 + 55 = 89

itd..

Więc początkowe wartości tego ciągu to: 0, 1, 1, 2, 3, 5, 8, 13, 21, 34, 55, 89, 144..

Na podstawie tego ciągu obliczane są konkretne proporcje, które wykorzystywane mogą być i najczęściej są w tradingu.

Ciąg Fibonacciego a złota liczba

Dzieląc każdą z liczb tego ciągu przez poprzednią otrzymujemy coraz lepsze przybliżenia złotej liczby:

3:2=1,5 5:3=1,(6) 8:5=1,6 13:8=1,625

… 89:55=1,61818… 144:89=1,61797…

Złota spirala - co to?

Wartość złotej liczby to 1.1680339887.....Szczególny przypadek spirali logarytmicznej, w której współczynnik b jest stałą zależną od. Cechą charakterystyczną złotej spirali jest to, że co 90 jej szerokość zwiększa się, lub zmniejsza dokładnie .

wtorek, 15 grudnia 2020

wtorek, 1 grudnia 2020

wtorek, 3 listopada 2020

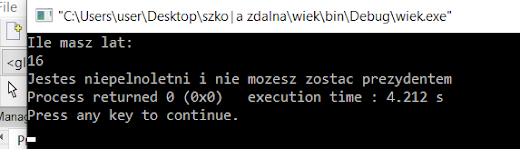

Instrukcja warunkowa "if"

poniedziałek, 12 października 2020

Projekt 'cukierki'

Code::Blocks – wieloplatformowe, zintegrowane środowisko programistyczne (IDE) na licencji GNU, oparte na projekcie Scintilla. Wspiera języki C, C++ oraz Fortran (od wersji 13.12). Program jest napisany w C++ z wykorzystaniem wieloplatformowej biblioteki wxWidgets.

niedziela, 3 maja 2020

MÓJ PROGRAM ANTYWIRUSOWY

Mój program antywirusowy:

Jego funkcje:

- W odizolowanym środowisku program uruchamia wszystkie podejrzane lub potencjalnie niebezpieczne pliki. Jeżeli okaże się, że nie ma zagrożenia, antywirus zezwoli na zwykłe uruchomienie.

- W najnowszej odsłonie programu wprowadzono szereg użytecznych funkcji, które podnoszą nasze bezpieczeństwo, głównie podczas korzystania z sieci. Jedną z wprowadzonych zmian jest możliwość skanowania sieci domowej w poszukiwaniu słabych miejsc. Program wykrywa potencjalne problemy, które mogą ułatwić hakerom atak na router lub samą sieć.

- Kolejną istotną funkcją jest skanowanie stron HTTPS oraz zintegrowany moduł oczyszczania przeglądarki internetowej ze zbędnych i denerwujących dodatków.

- Dodatkowo Avast Free Antivirus został zaopatrzony w funkcję Smart Scan, która kompleksowo analizuje działanie systemu i przedstawia szczegółowy raport zawierający informacje na temat jego stanu.

- Aby zapobiec wyłudzeniu naszych danych wprowadzono specjalną usługę SecureDNS, oraz usługę reputacyjną WebRep, która wyświetla ocenę reputacji danej strony WWW.